网络信息安全领域常用名词与术语 郝伟 2021/08/11 [TOC]

1. 常用名词解释

1.1. CVSS 通用漏洞评分系统

1.2. OVAL 开放漏洞描述语言

1.3. CCE 描述软件配置缺陷的一种标准化格式

1.4. CPE 结构化命名规范 https://nvd.nist.gov/products/cpe

1.5. CWE 描述不同类型漏洞的特征

2. 常用规范

2.1. SCAP 安全标准框架

3. 技术网站

3.1. NVD 美国国家漏洞库 https://nvd.nist.gov/

3.2. CNNVD https://nvd.???.gov/

中国国家信息安全漏洞库。是中国信息安全测评中心为切实履行漏洞分析和风险评估的职能,负责建设运维的国家信息安全漏洞库,为我国信息安全保障提供基础服务

4. 攻防技术

5. 国家信息安全漏洞库 CNNVD

漏洞管理三要素:准确性、时间、资源

Malware 恶意代码,包括病毒(Virus)、蠕虫(Worm)、远控木马(Remote Access Trojan, RAT)、僵尸程序(Bot)、勒索软件(Ransomeware)等[1]

POC(Proof of Concept) 漏洞证明,漏洞报告中,通过一段描述或一个样例来证明漏洞确实存在

EXP(Exploit),漏洞利用,某个漏洞存在EXP,意思就是该漏洞存在公开的利用方式(比如一个脚本)

0DAY,含义是刚刚被发现,还没有被公开的漏洞,也没有相应的补丁程序,威胁极大。类似的还有1day和nDay。

CVE(Common Vulnerabilities & Exposures) 公共漏洞和暴露,CVE就好像是一个字典表,为广泛认同的信息安全漏洞或者已经暴露出来的弱点给出一个公共的名称。使用一个共同的名字,可以帮助用户在各自独立的各种漏洞数据库中和漏洞评估工具中共享数据 。如果在一个漏洞报告中指明的一个漏洞,如果有CVE名称,你就可以快速地在任何其它CVE兼容的数据库中找到相应修补的信息,解决安全问题 。 官网:https://cve.mitre.org/ 中文搜索:http://vulhub.org.cn/search

CAN CAN和CVE的唯一区别是前者代表了候选条目,还未经CVE编辑委员会认可,而后者则是经过认可的条目。 然后,两种类型的条目都对公众可见,条目的编号不会随着认可而改变—仅仅是“CAN”前缀替换成了“CVE”。

BUGTRAQ 一个完整的对计算机安全漏洞(它们是什么,如何利用它们,以及如何修补它们)的公告及详细论述进行适度披露的邮件列表

CNCVE 中国(CN)的 CVE ,是CNCERT/CC(国家计算机网络应急处理协调中心)为漏洞进行编号的一个自己的标准。CNCVE不但包含漏洞的描述予以统一定义,还将包括漏洞的补丁、验证等措施,更方便、有用。

CNVD 国家信息安全漏洞共享平台。是由国家计算机网络应急技术处理协调中心(简称CNCERT)联合国内重要信息系统单位、基础电信运营商、网络安全厂商、软件厂商和互联网企业建立的信息安全漏洞信息共享知识库。

CVSS(Common Vulnerability Scoring System) 通用漏洞评分系统,行业公开标准,用来评测漏洞的严重程度,0-10分值越高越严重,美国国家漏洞数据库官网:https://nvd.nist.gov/vuln/search可查询CVE对应CVSS分值 PS:评分会受时间和空间影响,如随着时间推移,漏洞相关补丁越多,可被利用性越低;漏洞存在不同的环境,也会影响漏洞的威胁程度

VUL(Vulnerability),漏洞

CPE(Common Platform Enumeration),以标准化方式为软件应用程序、操作系统及硬件命名的方法

CVRF Common Vulnerability Reporting Framework (CVRF) 是一种基于 XML 的漏洞描述语言,它使不同组织的不同利益相关者能够以单一格式共享与安全相关的关键信息,从而加快信息交换和消化。 CVRF 1.1 发布于2012年5月,为用户提供了更全面、更灵活的格式,同时减少了重复和出错的可能性。

6. 2021/08/11 新加入内容

6.1. 常用缩写

6.2. CVSS 通用漏洞评分系统

通用漏洞评分系统(CVSS)诞生于2007年,是用于评估系统安全漏洞严重程度的一个行业公开标准。CVSS现在已经进入第二个版本,第三版正在开发中。它的主要目的是帮助人们建立衡量漏洞严重程度的标准,使得人们可以比较漏洞的严重程度,从而确定处理它们的优先级。CVSS得分基于一系列维度上的测量结果,这些测量维度被称为量度(Metrics)。漏洞的最终得分最大为10,最小为0。得分7-10的漏洞通常被认为比较严重,得分在4-6.9之间的是中级漏洞,0~3.9的则是低级漏洞。

大多数商业化漏洞管理软件都以CVSS为基础,因此各企业看待漏洞的视角通常是从CVSS得分出发。尽管CVSS在快速进行漏洞优先级排序和甄别漏洞方面效果显著,其排序速度往往基于企业对其进行本地化配置的情况。

CVSS 由三个指标组组成:Base、Temporal 和 Environmental,每个组由一组指标组成

6.3. OVAL 开放漏洞描述语言

OVAL由MITRE公司开发,是一种用来定义检查项、脆弱点等技术细节的一种描述语言。OVAL同样使用标准的XML格式组织其内容。它提供了足够的灵活性,可以用于分析Windows、Linux、Unix以及各种嵌入式操作系统的系统状态、漏洞、配置、补丁等情况,而且还能用于描述测试报告。OVAL能够清晰地对与安全相关的检查点作出描述,并且这种描述是机器可读的,能够直接应用到自动化的安全扫描中。OVAL的核心是“公开”(Open),这就意味着任何人都可以为OVAL的发展作出自己的贡献,共享知识和经验,避免重复劳动。 实际上XCCDF设计的目标是能够支持与多种基础配置检查技术交互。其中推荐的,默认的检查技术是MITRE公司的OVAL。在实际的SCAP应用中,XCCDF和OVAL往往是成对出现,XCCDF定义检查单,而OVAL定义每个检查项的具体实施细节。

OVAL以XML格式描述,包含如下几种XML格式(Schema):OVAL定义格式(OVAL Definition Schema),OVAL系统特性格式(OVAL System Characteristics Schema)与OVAL结果格式(OVAL Result Schema)。OVAL系统特性格式用于描述系统信息快照,该快照可用于和OVAL定义文件进行匹配以得出评估结果,OVAL结果格式用于描述评估结果。

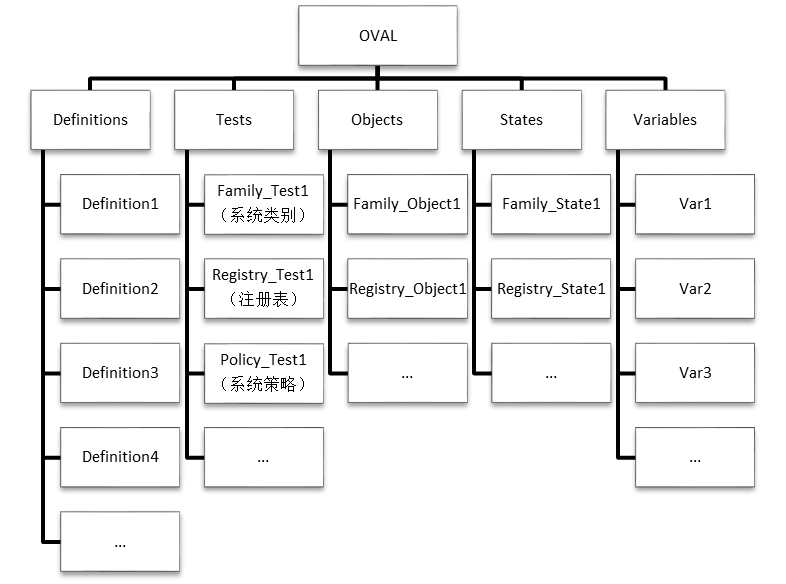

在三种OVAL格式中,OVAL定义格式占有较为重要的位置,OVAL定义格式提供了一种机器可读的对系统进行安全评估的操作指南,它可用来描述系统的配置信息、分析系统的安全状态、报告评估结果等。典型的OVAL定义格式的XML文档由定义(Definition)、测试(Test)、对象(Object)、状态(State)和变量(Variable)等要素构成,其结构比较简单,主要是将各个要素以枚举的方式列出

6.4. CCE 描述软件配置缺陷的一种标准化格式

在信息安全风险评估中,配置缺陷的检测是一项重要内容,使用CCE可以让配置缺陷以标准的方式展现出来,便于配置缺陷评估的可量化操作。

6.5. CPE 结构化命名规范 https://nvd.nist.gov/products/cpe

信息技术产品、系统、软件包的结构化命名规范,分类命名。任何一个产品都有一个CPE的类的编号。

6.6. CWE 描述不同类型漏洞的特征

CWE通用的弱点描述. 常见漏洞类型的字典,描述不同类型漏洞的特征(访问控制、信息泄露、拒绝服务),给漏洞的弱点进行一个大的分类,对不同的类会进行统一的处理。

6.7. SCAP 安全标准框架

SCAP是一个集合了多种安全标准的框架。 目的: 以标准的方法展示和操作安全数据。有NIST负责维护。

SCAP主要解决三个问题:

- 实现高层政策法规等到底层实施的落地(如FISMA、ISO27000系列)。

- 将信息安全所涉及的各个要素标准化(如统一漏洞的命名及严重性度量)。

- 将负责的系统配置核查工作自动化。

SCAP是当前美国比较成熟的一套信息安全评估标准体系,其标准化、自动化的思想对信息安全行业产生了深远的影响。

6.8. NVD 美国国家漏洞库 https://nvd.nist.gov/

- 美国政府的漏洞管理标准数据。

- 完全基于SCAP框架

- 实现自动化漏洞管理、安全测量、合规要求。

- 包含以下库:

- 安全检查列表

- 软件安全漏洞

- 配置错误

- 产品名称

- 影响度量

6.9. 国家信息安全漏洞库 CNNVD

漏洞管理三要素:准确性、时间、资源

6.10. Malware

恶意代码,包括病毒(Virus)、蠕虫(Worm)、远控木马(Remote Access Trojan, RAT)、僵尸程序(Bot)、勒索软件(Ransomeware)等[1]

6.11. POC(Proof of Concept)

漏洞证明,漏洞报告中,通过一段描述或一个样例来证明漏洞确实存在

6.12. EXP(Exploit),漏洞利用,某个漏洞存在EXP,意思就是该漏洞存在公开的利用方式(比如一个脚本)

6.13. 0DAY

含义是刚刚被发现,还没有被公开的漏洞,也没有相应的补丁程序,威胁极大。类似的还有1day和nDay。

6.14. CVE(Common Vulnerabilities & Exposures)

公共漏洞和暴露,CVE就好像是一个字典表,为广泛认同的信息安全漏洞或者已经暴露出来的弱点给出一个公共的名称。使用一个共同的名字,可以帮助用户在各自独立的各种漏洞数据库中和漏洞评估工具中共享数据 。如果在一个漏洞报告中指明的一个漏洞,如果有CVE名称,你就可以快速地在任何其它CVE兼容的数据库中找到相应修补的信息,解决安全问题 。 官网:https://cve.mitre.org/ 中文搜索:http://vulhub.org.cn/search

6.15. CAN

CAN和CVE的唯一区别是前者代表了候选条目,还未经CVE编辑委员会认可,而后者则是经过认可的条目。 然后,两种类型的条目都对公众可见,条目的编号不会随着认可而改变—仅仅是“CAN”前缀替换成了“CVE”。

6.16. BUGTRAQ

一个完整的对计算机安全漏洞(它们是什么,如何利用它们,以及如何修补它们)的公告及详细论述进行适度披露的邮件列表

6.17. CNCVE

中国(CN)的 CVE ,是CNCERT/CC(国家计算机网络应急处理协调中心)为漏洞进行编号的一个自己的标准。CNCVE不但包含漏洞的描述予以统一定义,还将包括漏洞的补丁、验证等措施,更方便、有用。

6.18. CNVD

国家信息安全漏洞共享平台。是由国家计算机网络应急技术处理协调中心(简称CNCERT)联合国内重要信息系统单位、基础电信运营商、网络安全厂商、软件厂商和互联网企业建立的信息安全漏洞信息共享知识库。

6.19. CNNVD

中国国家信息安全漏洞库。是中国信息安全测评中心为切实履行漏洞分析和风险评估的职能,负责建设运维的国家信息安全漏洞库,为我国信息安全保障提供基础服务

6.20. CVSS(Common Vulnerability Scoring System)

通用漏洞评分系统,行业公开标准,用来评测漏洞的严重程度,0-10分值越高越严重,美国国家漏洞数据库官网:https://nvd.nist.gov/vuln/search可查询CVE对应CVSS分值 PS:评分会受时间和空间影响,如随着时间推移,漏洞相关补丁越多,可被利用性越低;漏洞存在不同的环境,也会影响漏洞的威胁程度

6.21. VUL(Vulnerability),漏洞

6.22. CPE(Common Platform Enumeration),以标准化方式为软件应用程序、操作系统及硬件命名的方法

6.23. CVRF

Common Vulnerability Reporting Framework (CVRF) 是一种基于 XML 的漏洞描述语言,它使不同组织的不同利益相关者能够以单一格式共享与安全相关的关键信息,从而加快信息交换和消化。 CVRF 1.1 发布于2012年5月,为用户提供了更全面、更灵活的格式,同时减少了重复和出错的可能性。